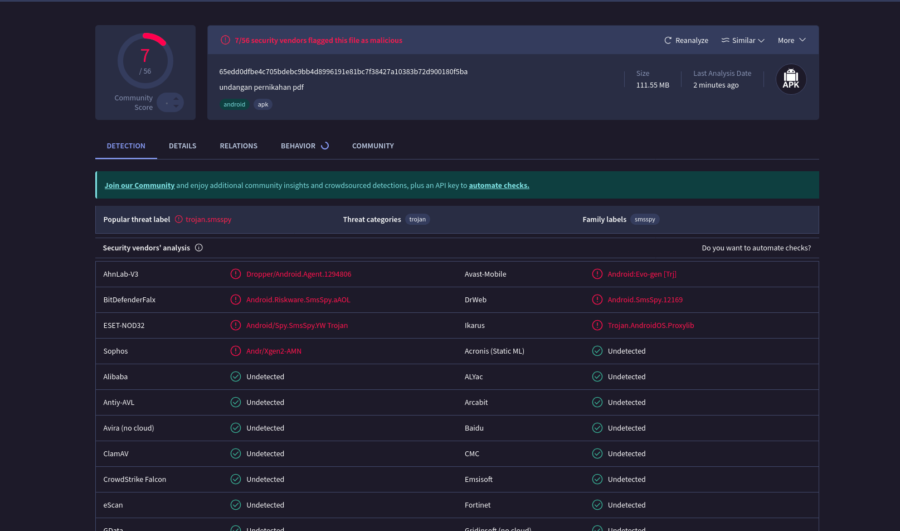

Virustotal report scan pda file malware APK Undangan Palsu

Membongkar SMS Stealer dan Spyware Berbasis Telegram yang Menyamar sebagai Aplikasi Undangan

Analisis malware ini (Hash File: 65edd0dfbe4c705bdebc9bb4d8996191e81bc7f38427a10383b72d900180f5ba) dilakukan berdasarkan sebuah insiden nyata yang terjadi di Riau, di mana akun WhatsApp Pelaksana Tugas Gubernur Riau dilaporkan diretas dan digunakan untuk mengirimkan file berbahaya kepada kontak-kontaknya (sumber: mediacenter.riau.go.id). Salah satu penerima pesan tersebut mengunduh dan menginstal file yang dikirim, sehingga perangkatnya terinfeksi dan secara otomatis menyebarkan file APK yang sama ke seluruh kontak WhatsApp miliknya.

Sampel APK yang dianalisis dalam tulisan ini diperoleh langsung dari korban yang menerima kiriman tersebut. Untuk memahami dampak dan risiko yang ditimbulkan, bagian berikut menyajikan analisis teknis malware Android yang beredar melalui modus penyamaran sebagai aplikasi undangan tersebut.

Sebelum dilakukan analisis kode secara mendalam, sampel APK terlebih dahulu diuji menggunakan VirusTotal sebagai tahap triase awal. Hasil pemindaian menunjukkan bahwa file tersebut tidak bersih dan berisiko tinggi.

Berdasarkan laporan VirusTotal, sejumlah mesin keamanan (7 dari 56 vendor) menandai sampel ini sebagai malicious, dengan klasifikasi yang mengarah pada kategori trojan, spyware, dan SMS stealer. Beberapa label yang muncul mengindikasikan kemampuan aplikasi untuk menyadap SMS, memantau aktivitas pengguna, serta mengirim data keluar tanpa sepengetahuan korban.

Sampel aplikasi Android yang dianalisis menunjukkan perilaku berbahaya yang konsisten dengan SMS stealer, eksfiltrasi notifikasi, dan pengiriman SMS otomatis, dengan kanal Command & Control (C2) / eksfiltrasi menggunakan Telegram Bot API. Aplikasi meminta izin RECEIVE_SMS dan SEND_SMS, memonitor notifikasi melalui mekanisme broadcast internal, lalu mengirim konten notifikasi serta SMS ke endpoint Telegram yang di-hardcode. Setelah izin diberikan, aplikasi juga mengirim SMS beacon/ping ke nomor seluler tertentu.

Dampak utama:

- Pencurian SMS (termasuk potensi OTP/2FA).

- Eksfiltrasi notifikasi aplikasi (berpotensi OTP, transaksi, email, dll).

- Pengiriman SMS otomatis (risiko fraud dan takeover).

- Kebocoran metadata perangkat.

Ruang Lingkup & Artefak Bukti

Artefak kode (hasil decompile):

payload_jadx/sources/com/example/myapplicatior/MainActivity.javapayload_jadx/sources/com/example/myapplicatior/ReceiveSms.javapayload_jadx/sources/com/example/myapplicatior/SendSMS.javapayload_jadx/sources/com/example/myapplicatior/NotificationService.javaout_apktool/smali_classes3/com/example/droppevabc963/MainActivity.smali

Metodologi Analisis

- Intake & Evidence Handling

- Inventaris artefak, hashing, dan penyimpanan bukti (chain-of-custody).

- Static Triage

- Pencarian IOC (token bot, chat_id, nomor telepon, domain/URL, IP).

- Reverse Engineering (Static)

- Decompilation (JADX) untuk membaca logika aplikasi.

- Validasi smali (apktool) untuk konfirmasi entry point dan intent/action.

- Behavioral Mapping

- Pemetaan permission → fungsi runtime.

- Pemetaan data flow (source → sink).

- IOC Extraction

- Normalisasi indikator infrastruktur (C2, target chat, nomor beacon).

- Impact Assessment

- Penilaian risiko takeover akun, fraud, data leakage.

- Detection & Mitigation

- Rekomendasi endpoint/network untuk enterprise.

Temuan Utama (Findings)

Finding 1 — Telegram Bot API digunakan sebagai C2/Eksfiltrasi

Bukti:

String URL Telegram Bot API dengan sendMessage ditemukan pada:

payload_jadx/sources/com/example/myapplicatior/MainActivity.java(beberapa lokasi)payload_jadx/sources/com/example/myapplicatior/ReceiveSms.javapayload_jadx/sources/com/example/myapplicatior/SendSMS.java

Aplikasi ini mengirimkan data yang dikumpulkan ke Telegram Bot API (HTTPS) sebagai channel C2/eksfil.

Finding 2 — Eksfiltrasi Notifikasi Aplikasi (Notification Harvesting)

Bukti teknis (MainActivity.java):

Receiver onNotice mengambil extra:

packagetitletext

lalu mengirim ke Telegram endpoint menggunakanOkHttpClient.

Notifikasi dari aplikasi-aplikasi, diperlakukan sebagai sumber data sensitif dan dieksfiltrasi. Untuk mengintip notifiasi seperti notifikasi OTP atau informasi transaksi pada perbankan atau OTP pada akun-akun lainnya, seperti WhatsApp dan sebagainya.

Finding 3 — SMS Interception & Exfiltration (SMS Stealer)

Bukti:ReceiveSms.java menyusun pesan “TERIMA SMS BARU” yang memuat:

- pengirim (

originatingAddress) - isi SMS

- tipe perangkat

lalu mengirimkannya ke TelegramsendMessage.

Kemampuan ini memungkinkan pencurian OTP/2FA berbasis SMS dan informasi sensitif lain.

Finding 4 — Pengiriman SMS Otomatis dan Pelaporan Status

Bukti:SendSMS.java mengirim status “Berhasil Kirim SMS dari Jauh …” ke Telegram.

Aplikasi memiliki kapabilitas mengirim SMS secara programatik dan melaporkan hasilnya, mengindikasikan fungsi kontrol/otomasi.

Finding 5 — Permission Gate untuk RECEIVE_SMS dan SEND_SMS

Bukti (MainActivity.java):

Aplikasi meminta izin:

android.permission.RECEIVE_SMSandroid.permission.SEND_SMS

Izin ini krusial untuk SMS stealer dan SMS sender. Pola permission gate mengindikasikan alur operasi malware bergantung pada persetujuan user.

Finding 6 — SMS Beacon/Ping setelah izin diberikan

Bukti (MainActivity.java):

SMS beacon/ping ke nomor tertentu digunakan untuk menandai instalasi aktif atau sinkronisasi kontrol.

Finding 7 — Mekanisme Broadcast Internal “Msg” untuk Notifikasi

Bukti:

NotificationService.javamembuatIntent("Msg")MainActivity.javamendaftarkanreceiver IntentFilter("Msg")

Komponen pengumpul notifikasi dipisahkan dari komponen eksfiltrasi. Arsitektur ini umum untuk memudahkan koleksi data di background.

Analisis Alur Eksekusi (Step-by-Step)

1 Inisialisasi

- Aplikasi memuat UI berbasis WebView (berpotensi sebagai cover/umpan).

- JavaScript pada WebView diaktifkan.

2 Permission Handling

- Pada Android versi modern, aplikasi memeriksa permission RECEIVE_SMS dan SEND_SMS.

- Jika belum granted, aplikasi memicu request permission.

3 Pasca-Permission Granted

- Mengirim notifikasi status instalasi/perangkat ke Telegram Bot API.

- Mengirim SMS beacon

"*"ke nomor yang ditentukan. - Mengaktifkan receiver untuk broadcast internal “Msg” agar notifikasi yang tertangkap dapat dieksfiltrasi.

4 Koleksi & Eksfiltrasi Data

- Notifikasi: dikirim ke Telegram (package/title/text).

- SMS masuk: dikirim ke Telegram (originator + content).

- Status pengiriman SMS: dikirim ke Telegram.

IOC (Indicators of Compromise)

Untuk distribusi luas, masking disarankan. Versi internal menyimpan nilai lengkap.

1 C2 / Eksfiltrasi

- Platform: Telegram Bot API

- Domain:

api.telegram.org - Fungsi:

sendMessage - Bot token:

8333428093:AAGH-i6**bot_token_saya_sensor***j5Pk*** - Chat ID penerima:

7766****38(ID Telegram kami sensor, jika ada kepentingan hukum terkait ini silakan kontak ATIOS)

2 Telephony

- Nomor beacon/ping:

0821****3851(nomor HP ini juga saya sensor, jika ada kepentingan hukum terkait ini silakan kontak ATIOS)

3 Artefak Kode

com.example.myapplicatior.MainActivitycom.example.myapplicatior.ReceiveSmscom.example.myapplicatior.SendSMScom.example.myapplicatior.NotificationService

Rantai Serangan Lengkap

Penilaian Risiko (Enterprise Impact)

- Account Takeover: OTP via SMS dan notifikasi dapat dieksfiltrasi.

- Financial Fraud: notifikasi perbankan dan SMS verifikasi berisiko bocor.

- Data Leakage: SMS dan notifikasi berpotensi memuat data pribadi/sensitif.

- Operational Risk: pengiriman SMS otomatis dapat dimanfaatkan untuk aksi fraud dan penyebaran.

Rekomendasi Cepat (untuk publik)

Jika terlanjur install:

-

Uninstall aplikasi tersebut

-

Cabut izin sensitif (SMS, notifikasi, install unknown apps) jika belum sempat uninstall

-

Ganti password akun penting (email, WA, bank, marketplace)

-

Aktifkan ulang 2FA (lebih aman pakai authenticator dibanding SMS)

-

Periksa aktivitas login / device yang terhubung di akun-akun penting

-

Jika ada transaksi/OTP mencurigakan: segera hubungi penyedia layanan

Deteksi & Mitigasi (Enterprise Controls)

1. Endpoint/MDM

- Blok aplikasi yang meminta RECEIVE_SMS + SEND_SMS tanpa alasan bisnis.

- Audit aplikasi yang meminta akses notifikasi (notification access) dan aktivitas background.

- Isolasi dan hapus sampel dari perangkat terdampak.

2. Network

- Monitoring/alert traffic ke api.telegram.org khususnya path dengan /bot dan /sendMessage.

- Proxy rule/IDS signature untuk pola Telegram Bot exfil.

3. Awareness

- Pencegahan instal APK “undangan/pdf viewer” dari sumber tidak resmi.

- Edukasi terhadap red flags: permintaan izin SMS untuk aplikasi yang tidak relevan.

Penutup: Pelajaran Penting

Kasus ini menegaskan bahwa ancaman siber sering kali menyamar sebagai sesuatu yang terlihat wajar dan dekat dengan kehidupan sehari-hari. File yang tampak seperti “undangan” dapat menjadi pintu masuk pencurian data ketika pengguna memberikan izin aplikasi tanpa verifikasi.

Pelajaran utamanya sederhana: fungsi aplikasi harus sejalan dengan izin yang diminta. Aplikasi yang hanya menampilkan dokumen tidak memerlukan akses SMS, notifikasi, atau izin instalasi dari sumber lain. Ketidaksesuaian ini adalah tanda bahaya yang tidak boleh diabaikan.

ATIOS mendorong masyarakat untuk lebih waspada terhadap aplikasi dari luar toko resmi, memahami risiko izin aplikasi, dan menjadikan kesadaran digital sebagai lapisan pertahanan pertama dalam menjaga keamanan data pribadi. ***

Ditulis oleh:

Irvannanda (Ketua Umum ATIOS)